Плагин WordPress Super CacheЧто он умеет и как им пользоваться. Краткое описание:

Позволяет вместе с кэшированием использовать сеть доставки контента (CDN), перераспределяя наиболее часто запрашиваемые материалы с сервера, ближайшего к посетителю.

Поддерживает кэширование версий страниц для планшетов и смартфонов.

Использует сжатие страниц, чтобы уменьшить время загрузки сайта.

Поддерживает несколько типов кэширования.

Предоставляет возможность восстановления кэша, при этом вы можете просматривать кэшированные страницы, даже когда создается новый кэш.

Это довольно “мощный” инструмент который умеет работать с другим плагинами кеширования. Имеет очень тонкую настройку. Может очищать кеш и управлять им. О его тонкостях и настройках можно ознакомиться в нашем блоге.

WordPress Super Cache, используется кэшем в браузере

Зачем использовать кэш браузера?Кэширование важно для оптимизации веб-сайта, созданного на WordPress, и не только на нем поскольку оно увеличивает скорость загрузки страниц. Посетителям сайта не понравится его долгая загрузка, в результате чего закрывают сайт так и не дождавшись информации, тем самым увеличивая количество отказов. Такие поведенческие параметры плохо отражаются на ранжировании сайта поисковыми системами, которые понижают его позиции в поисковой выдаче. Чтобы этого не произошло, подключите плагин WordPress Super Cache, который автоматически выполнит работу по кэшированию страниц.

Описание и возможности плагинаКэш представляет собой временное хранилище содержимого веб-страницы. Вместо того чтобы загружать данные страниц (например, изображения) с сервера при повторном посещении сайта, они будут подгружаются в браузер из кэша, что существенно ускорит загрузку сайта. Эффективным инструментом для кэширования под WordPress является плагин WordPress Super Cache.

Плагин генерирует статические страницы сайта и сохраняет их кэшированные версии на сервере. После этого сервер вашего хостинг-провайдера будет отгружать посетителям статические файлы вместо того, чтобы каждый раз обращаться к базе данных для получения элементов страниц.

Что еще он делает WordPress Super Cache плагин:

Позволяет вместе с кэшированием использовать сеть доставки контента (CDN), перераспределяя наиболее часто запрашиваемые материалы с сервера, ближайшего к посетителю.

Есть поддержка кэширования версий страниц для планшетов и смартфонов.

Используется сжатие страниц, чтобы уменьшить время загрузки.

Поддерживает несколько типов кэширования.

Предоставляет возможность восстановления кэша, при этом вы можете просматривать кэш страницы, в случаи когда создается новый кэш

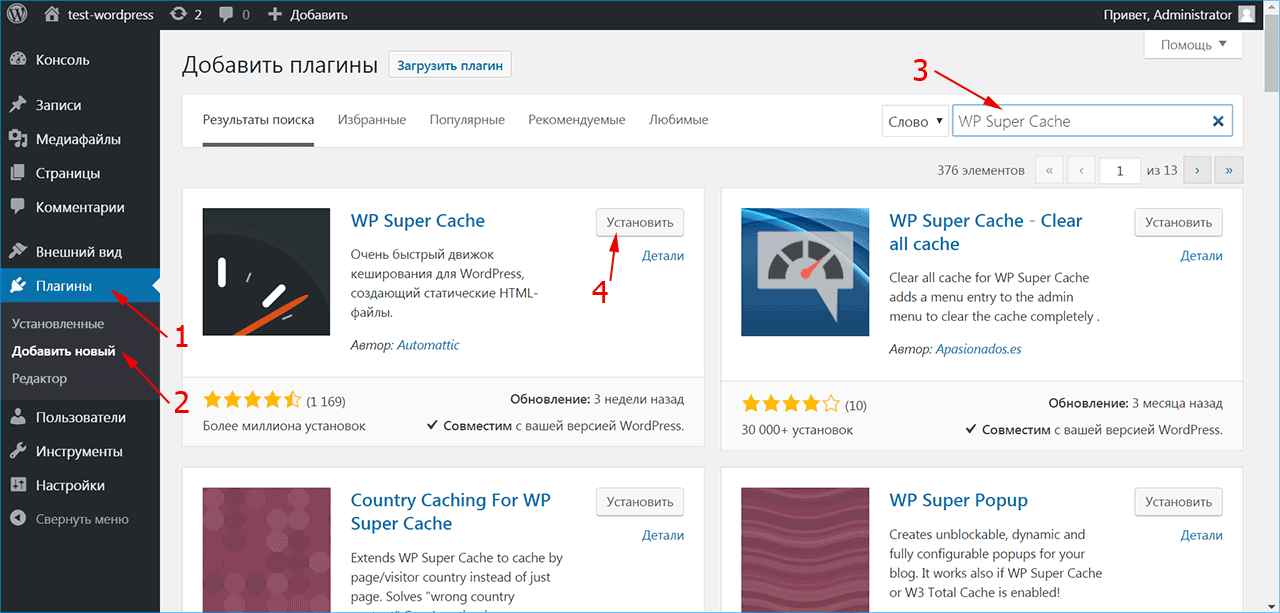

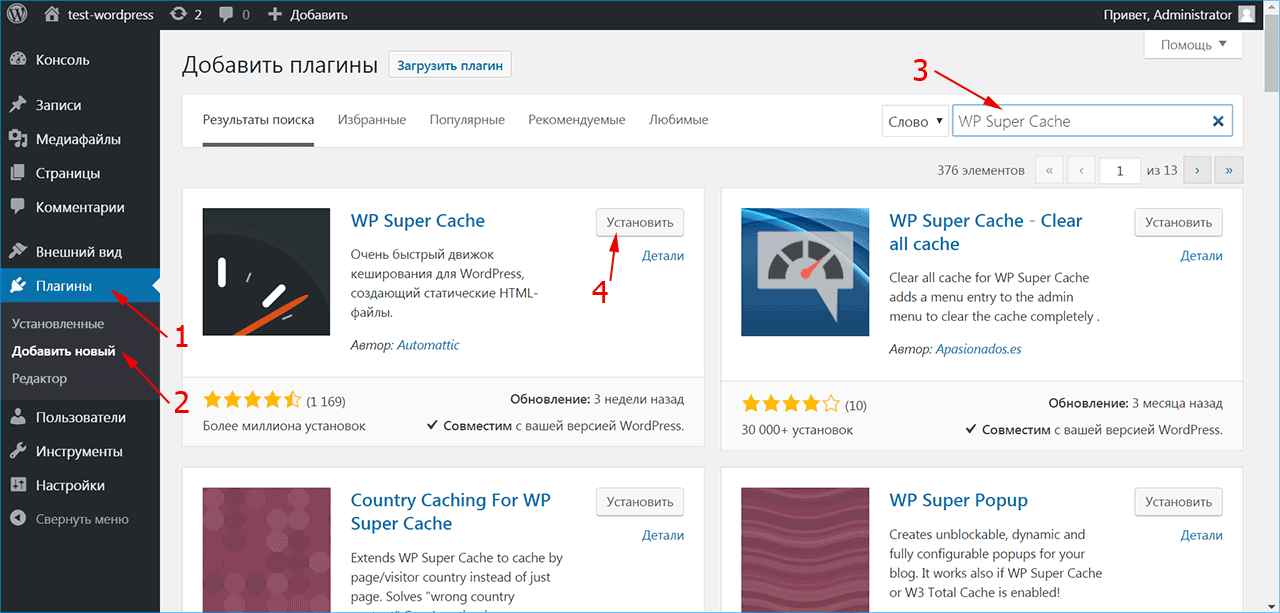

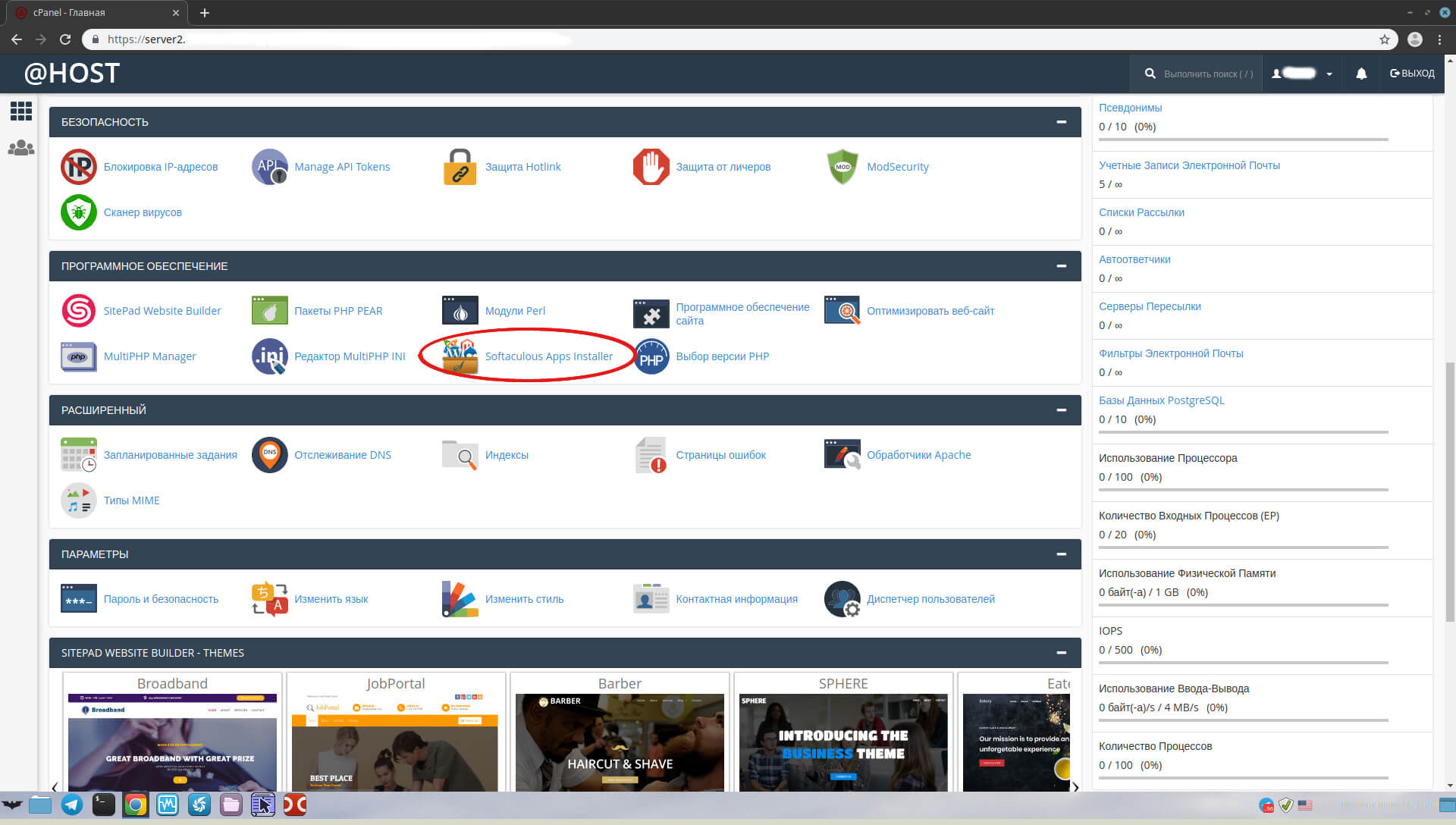

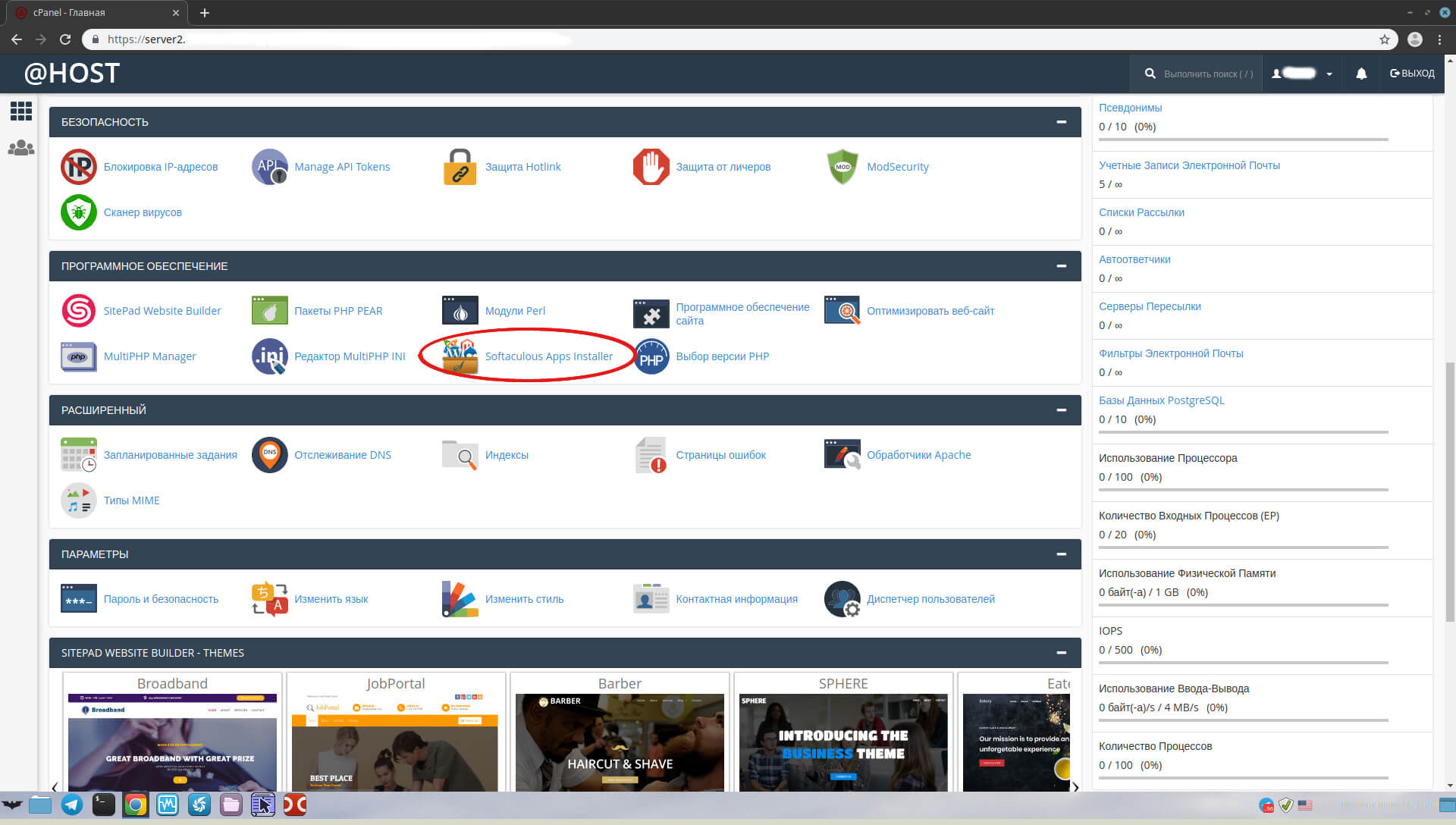

Установка WP Super CacheПлагин находтся в репозитории WordPress. Для этого авторизируйтесь в админ-панели под своим логином и паролем.

Выберите меню «Плагины» (1) и нажмите «Добавить новый» (2).

В строке поиска напечатайте название плагина WP Super Cache (3).

Найдите в появившемся списке нужный вариант и нажмите кнопку «Установить» (4).

После установки активируйте плагин, нажав соответствующую кнопку.

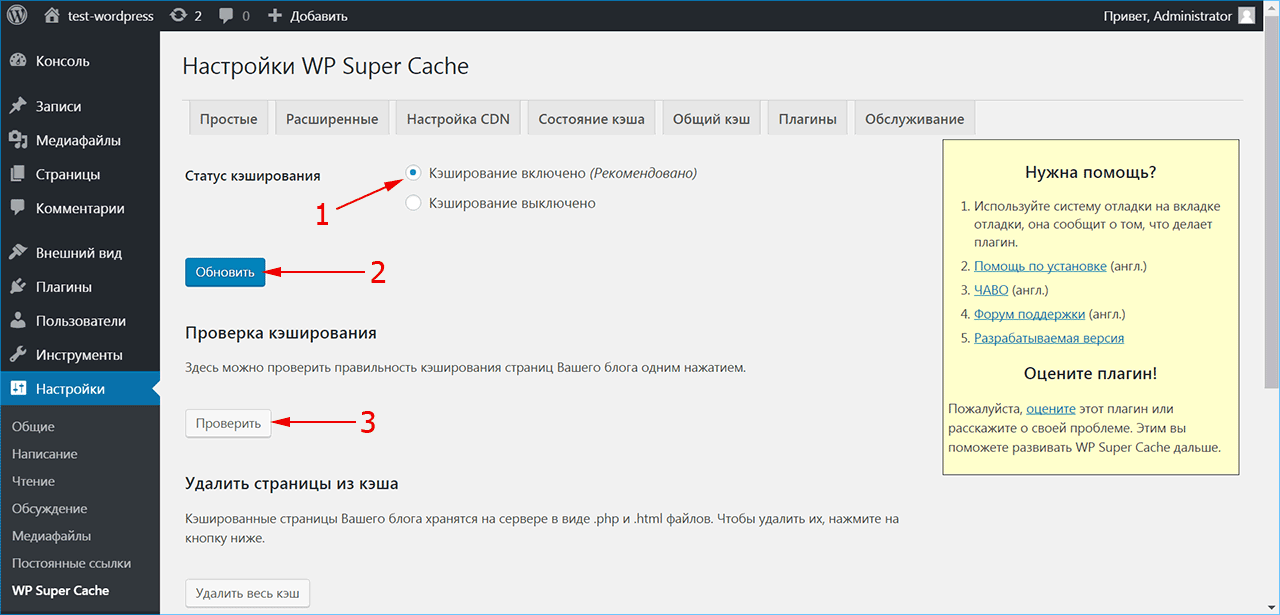

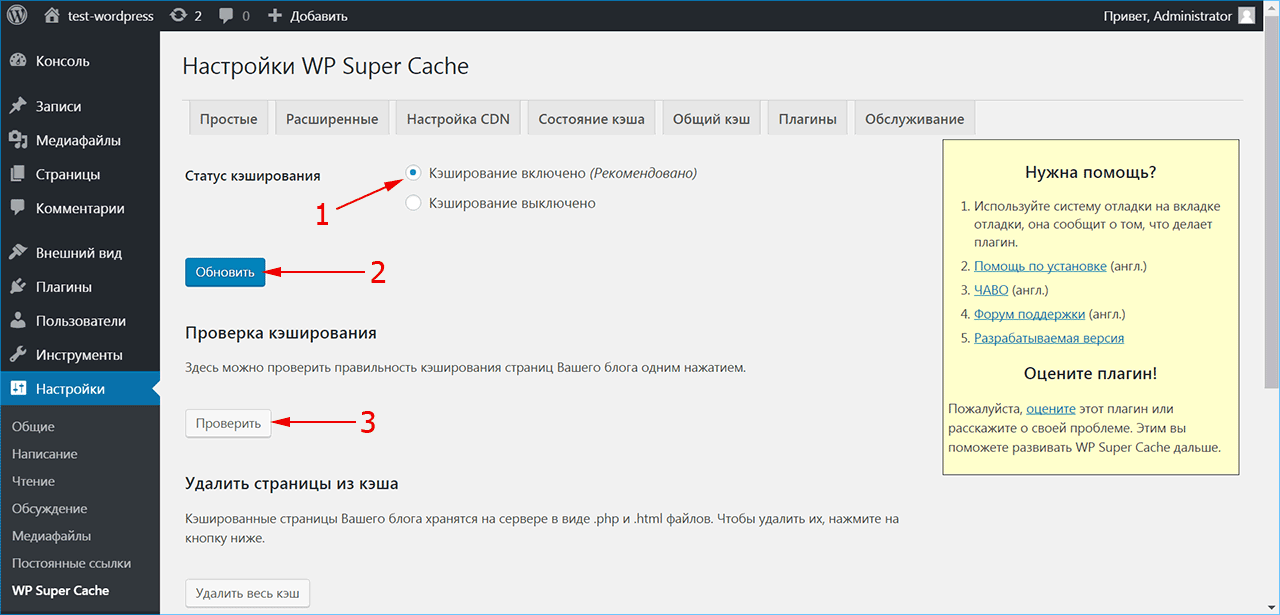

После активации плагин WP Super Cache по умолчанию ОТКЛЮЧЕН, поэтому вверху экрана вы увидите соответствующее предупреждение.

Чтобы его включить перейдите по предложенной ссылке на страницу управления плагином либо выберите команду «Настройки», которая расположена сразу под названием плагина.

Важно: на странице настройки вы можете увидеть еще одно уведомление о изменении файла wp-config.php, после обновления страницы оно исчезнет.

Чтобы плагин начал работать:

Выберите опцию «Кэширование включено»

Нажмите кнопку «Обновить».

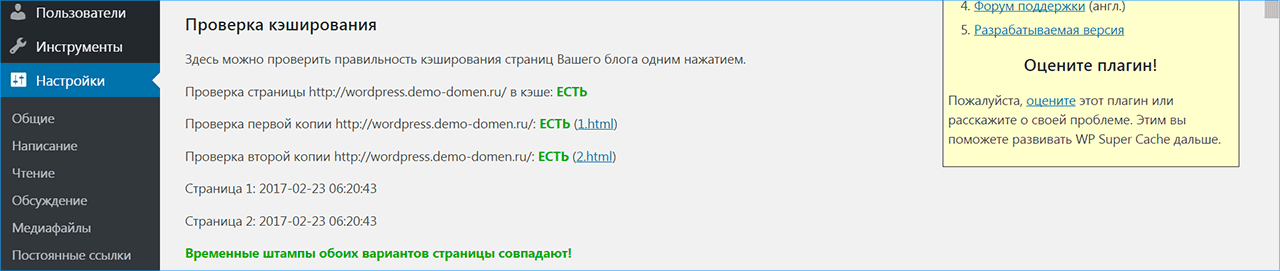

Затем необходимо выполнить проверку правильности подключения плагина, используя кнопку «Проверить».

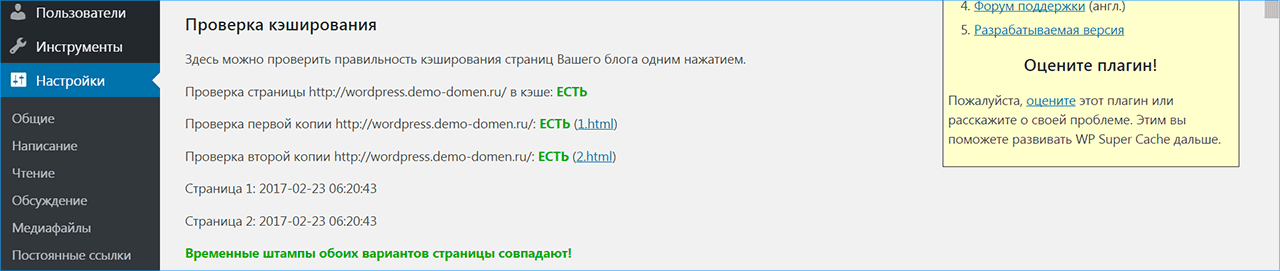

Когда плагин подключен верно, вы увидите оповещение, выделенное зеленым цветом. Плагин дважды обращается к сайту и сравнивает временные метки обеих копий. Если они совпадают, значит для сайта активировано кэширование.

В неудачном случае сообщение выводится красным цветом и необходимо будет произвести проверку правильности подключения плагина.

Включаем и настраиваем кеширование плагина WordPress Super Cache

Включаем и настраиваем кеширование плагина WordPress Super CacheWP Super Cache представляет собой плагин с большим количеством опций, многие из которых могут улучшить производительность сайта в разы. В панели расширенных настроек плагина предоставляется возможность гибкого управления параметрами кэширования веб-страниц.

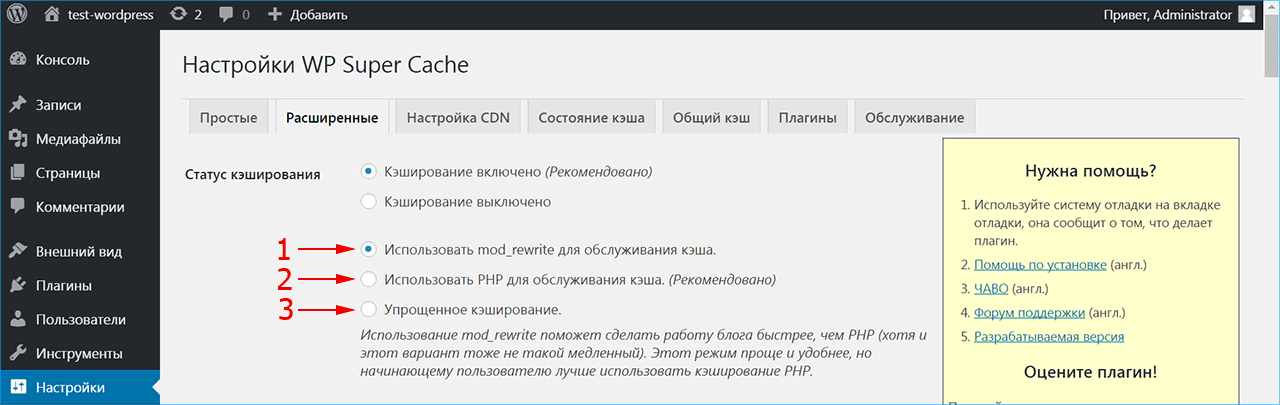

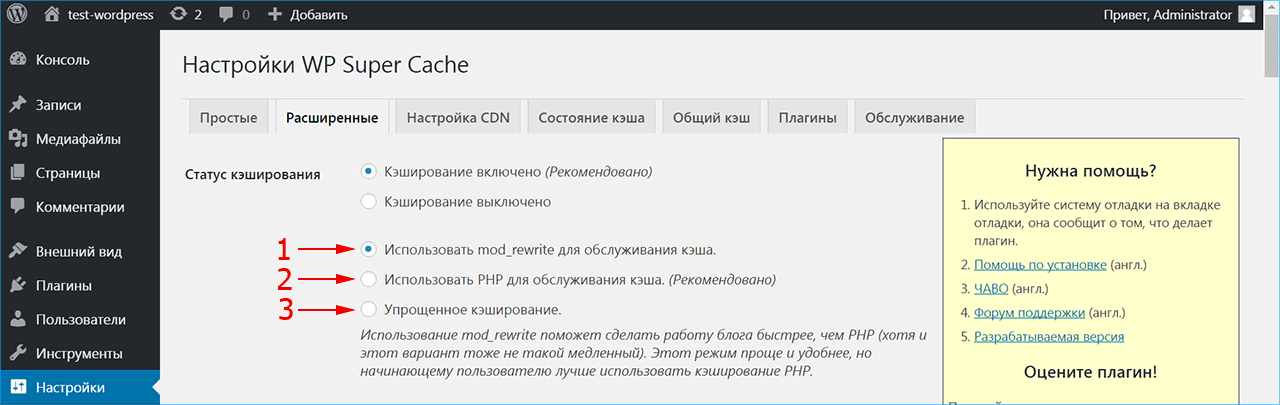

Проверьте включено ли кэширование, и выберите один из трех режимов кэша:

mod_rewrite – самый быстрый вариант, который позволяет WordPress обслуживать статические страницы из кэша без обращения к PHP интерпретатору на сервере;

режим PHP используется по умолчанию и потребляет больше ресурсов, что оказывается невыгодным в случае большой загруженности сервера;

упрощенное кэширование менее производительное, чем предыдущие варианты, но и ресурсов потребляет минимум.

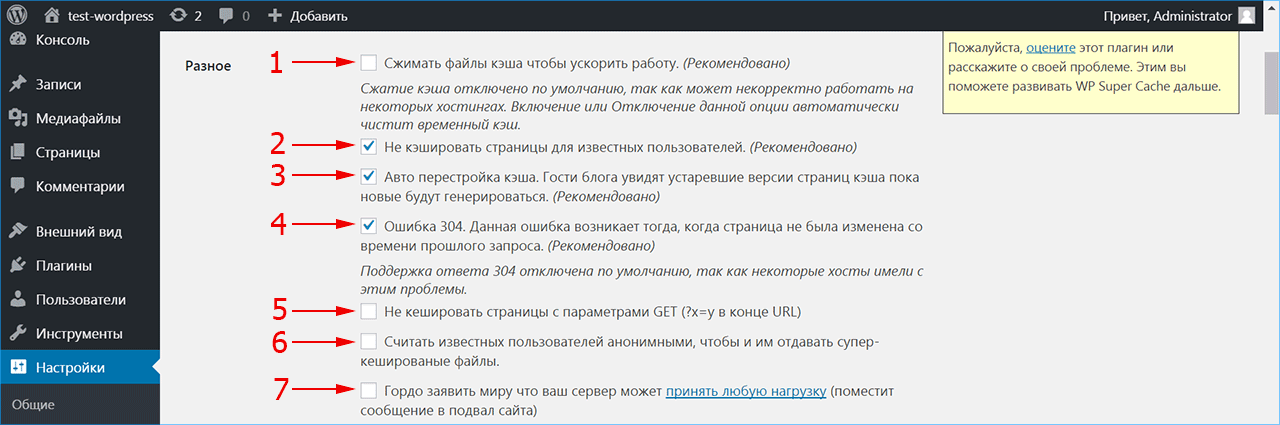

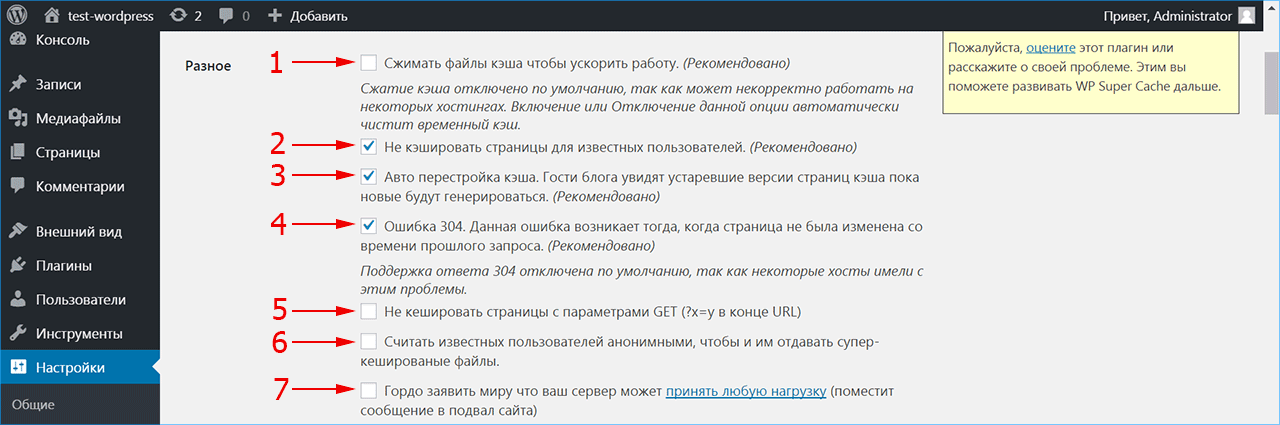

Следующие параметры находятся в разделе «Разное».

Опция «Сжимать файлы кэша» может конфликтовать с другими алгоритмами сжатия. Например, к сайту подключены еще плагины, обеспечивающие сжатие, тогда не устанавливайте этот флажок.

Кэширование страниц не требуется для авторизованных пользователей или тех, кто оставляет комментарии на сайте. Включите эту опцию, чтобы разрешить таким посетителям просмотр страницы в ее текущем виде.

Автоматическая перестройка кэша не нужна, когда имеется часто обновляемая информация. В этом случае посетители увидят устаревшие страницы.

Ошибка 304 возникает, когда сервер сообщает браузеру, что со времени последнего визита содержимое страницы не изменилось. В этом случае загрузка происходит из кэша браузера, что дополнительно ускоряет работу сайта.

На странице с параметром GET присутствует поиск по определенным критериям (пример: дата, цена), специфичным при каждом посещении. Такие страницы кэшировать нет необходимости.

Если зарегистрированные пользователи считаются анонимными, кэшированые страницы будут выдаваться всем без исключения.

Последняя опция в этом разделе – это реклама плагина со встроенной в футере ссылкой на автора.

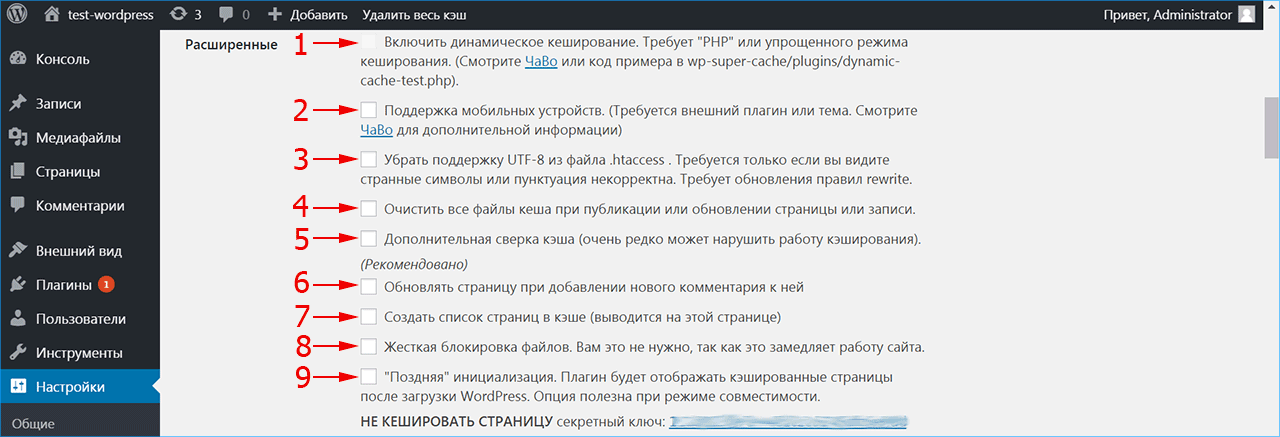

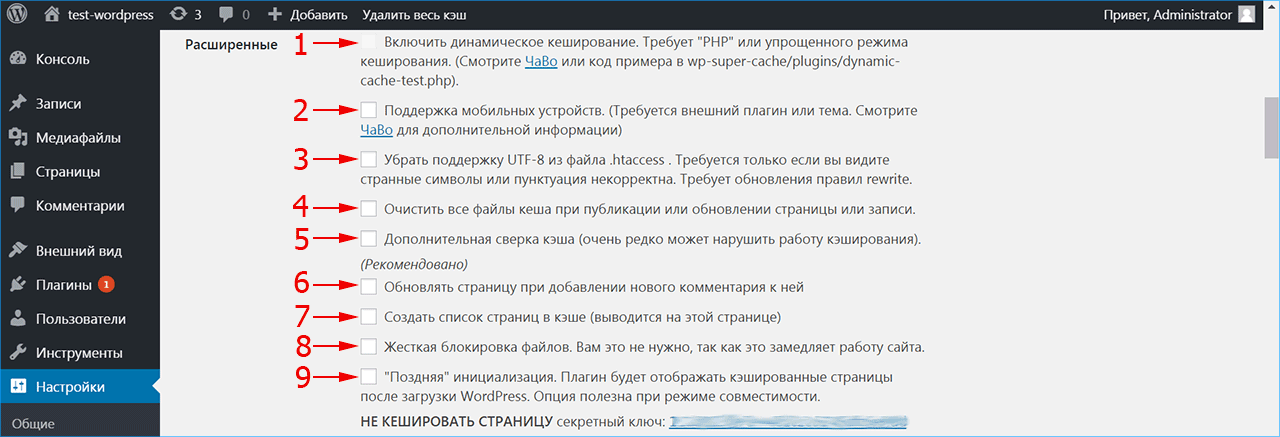

В разделе «Расширенные» приведены настройки для продвинутых пользователей. Как правило, для обычных сайтов можно оставить их выключенными.

Если на сайте присутствуют динамические элементы, при кэшировании некоторые из них могут работать неправильно. В этом случае потребуется режим упрощенного или PHP-кэширования и включенная опция динамического кэширования.

Для сайтов, разработанных специально для мобильных устройств, потребуется включить поддержку.

Опция «Убрать поддержку UTF-8» не требуется, если все символы на сайте отображаются нормально.

Очистку файлов кэша при новых публикациях можно включить, если сайт часто обновляется.

Дополнительная сверка нужна когда возникают проблемы с кэшированием какой-либо страницы.

Если посетитель оставил комментарий на странице, после его публикации кэш обновится.

Посмотреть кэшированные страницы можно на вкладке «Состояние кэша».

Опция замедляет работу файлов, предупреждая возможную проблему на сервере при кэшировании страниц.

Опция для разработчиков загружает кэш только после загрузки WordPress.

Ниже опций приводится адрес расположения кэша и персональный ключ на случай, если требуется посмотреть страницу, не кэшируя и без предварительной очистки кэша.

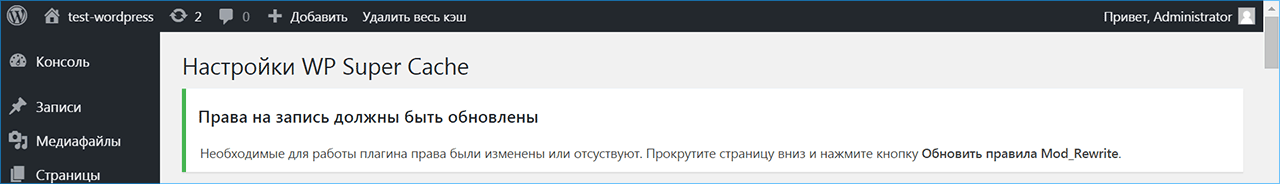

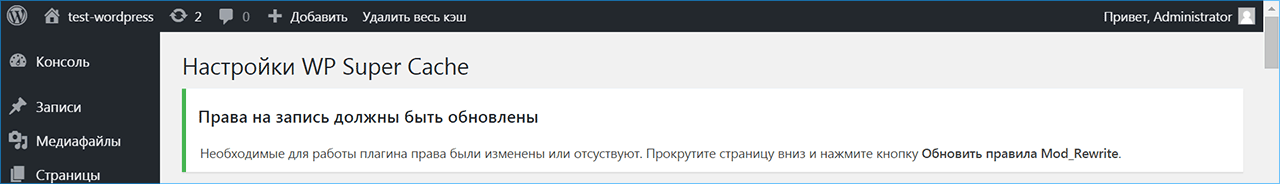

Если вы выбрали способ кэширования страниц методом mod-rewrite, плагин запросит обновление прав на запись. Для этого прокрутите страницу вниз до кнопки «Обновить правила Mod-Rewrite» и нажмите ее.

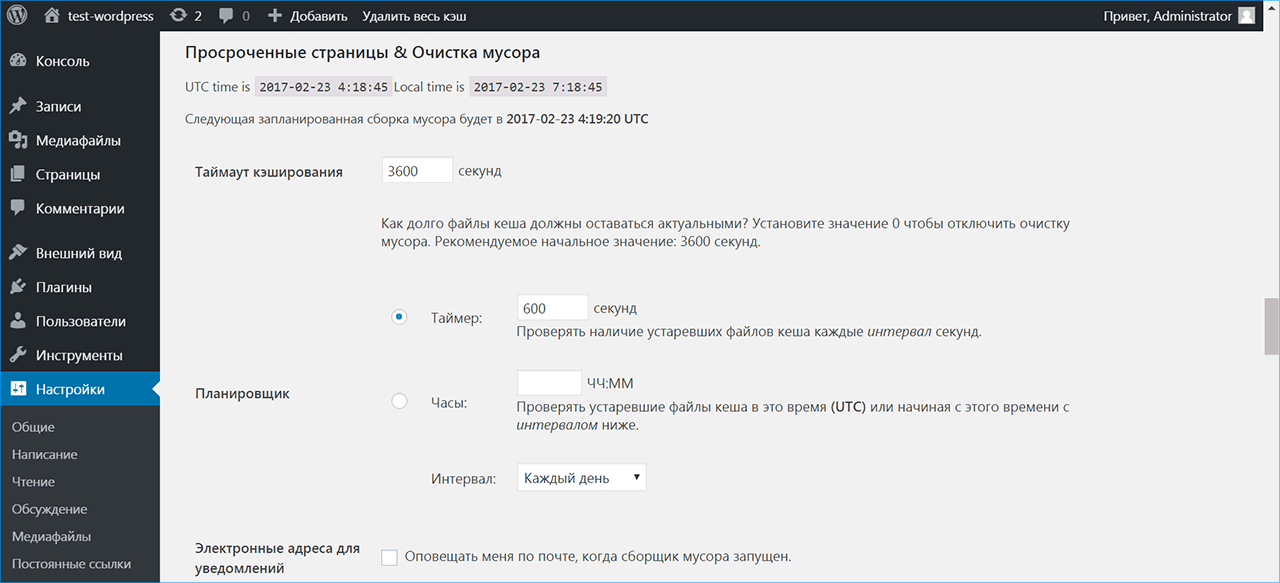

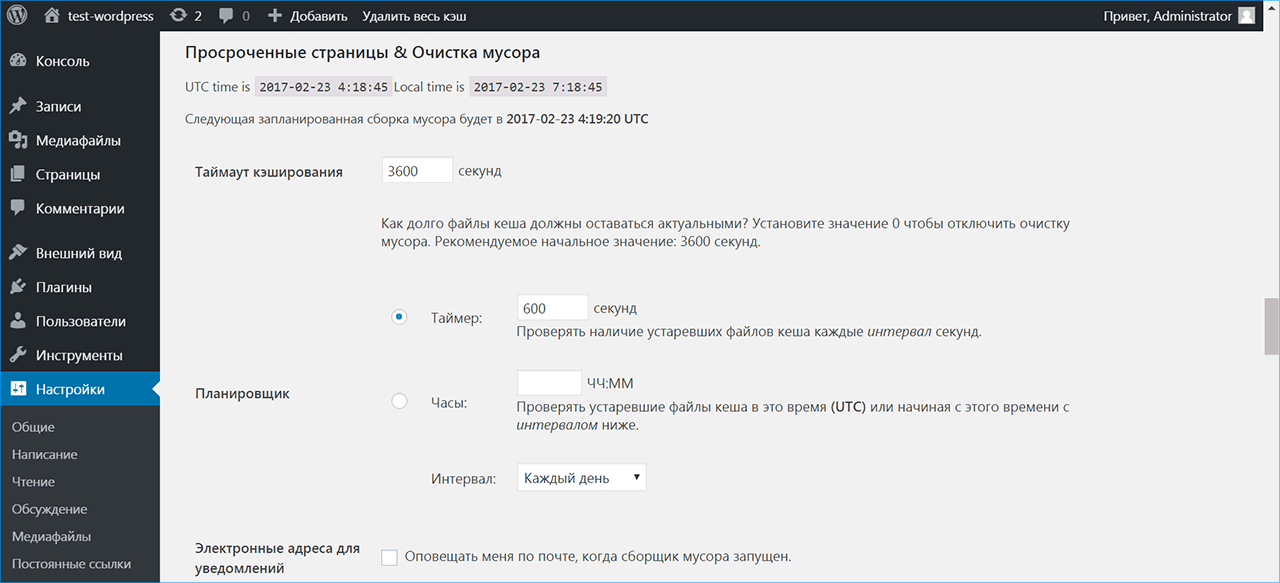

Затем необходимо установить время и период, в течение которого кэшированные данные на сервере будут действительны. Начните со значения 3600 секунд (1 час). Если на вашем сайте большое количество статей, возможно, понадобится задать большее время вплоть до нескольких суток, после чего кэш будет считаться устаревшим. Там же можно запланировать очистку кэша по расписанию, настроить таймер и интервал обновления. Для неменяющихся сайтов сборку мусора можно отменить совсем, устанавливая значение таймаута, равное нулю.

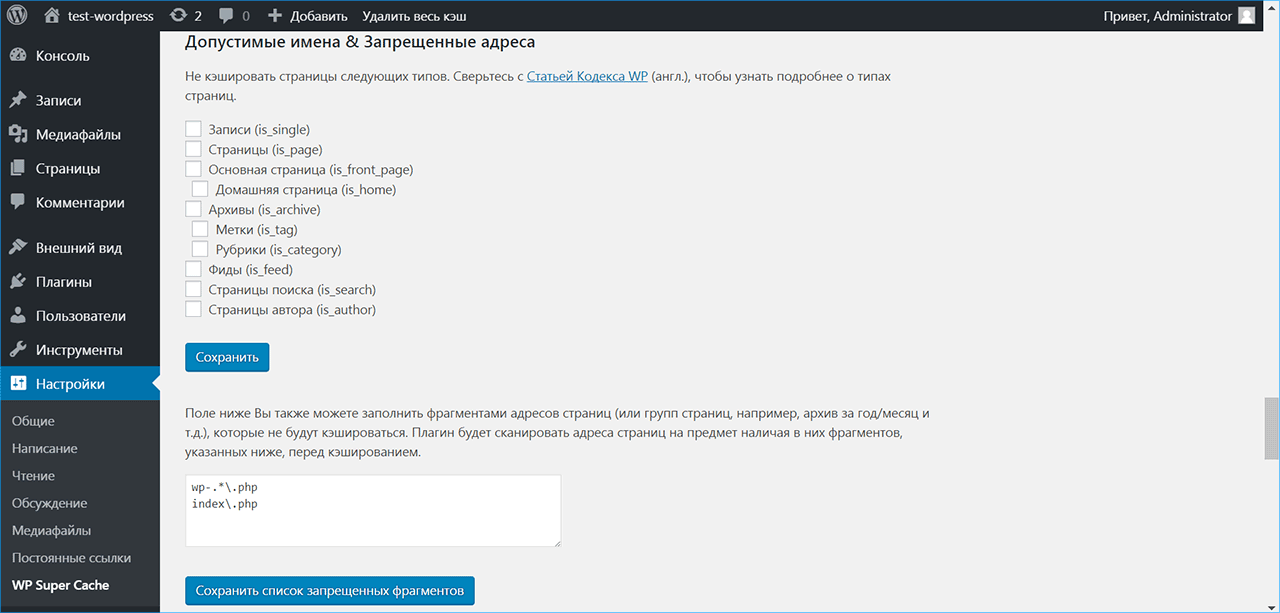

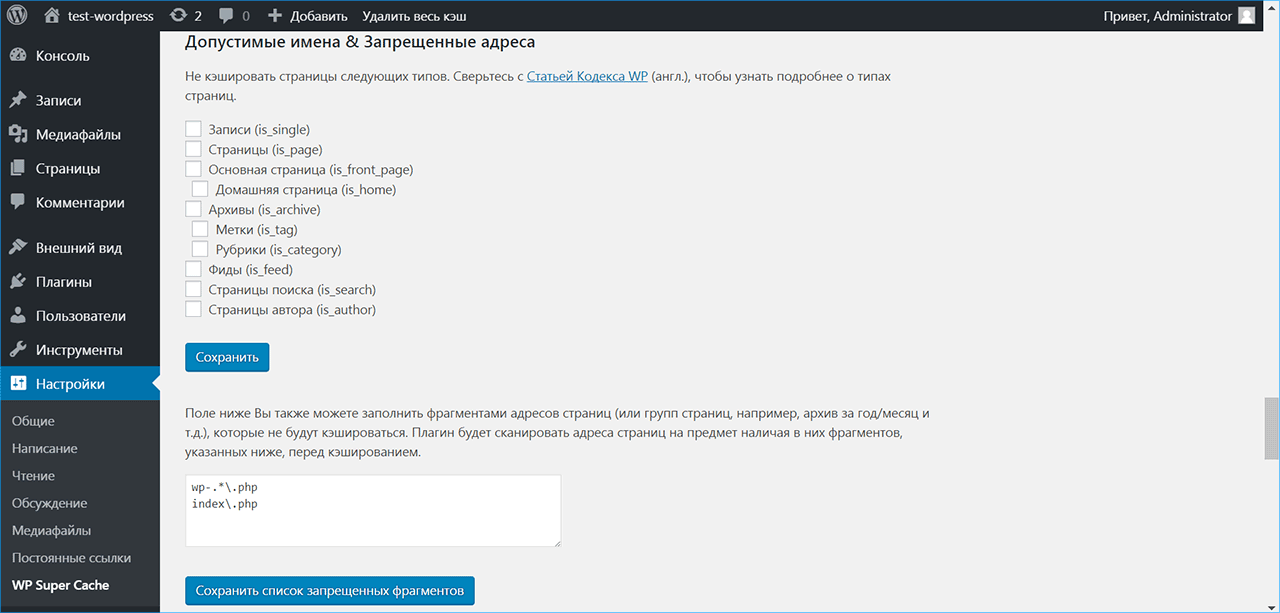

Вы можете запретить кэширование определенной информации на сайте (например, раздел с постоянно обновляющейся информацией), установив флажок в нужном разделе «Допустимые имена и Запрещенные адреса» или вручную дописать адреса страниц.

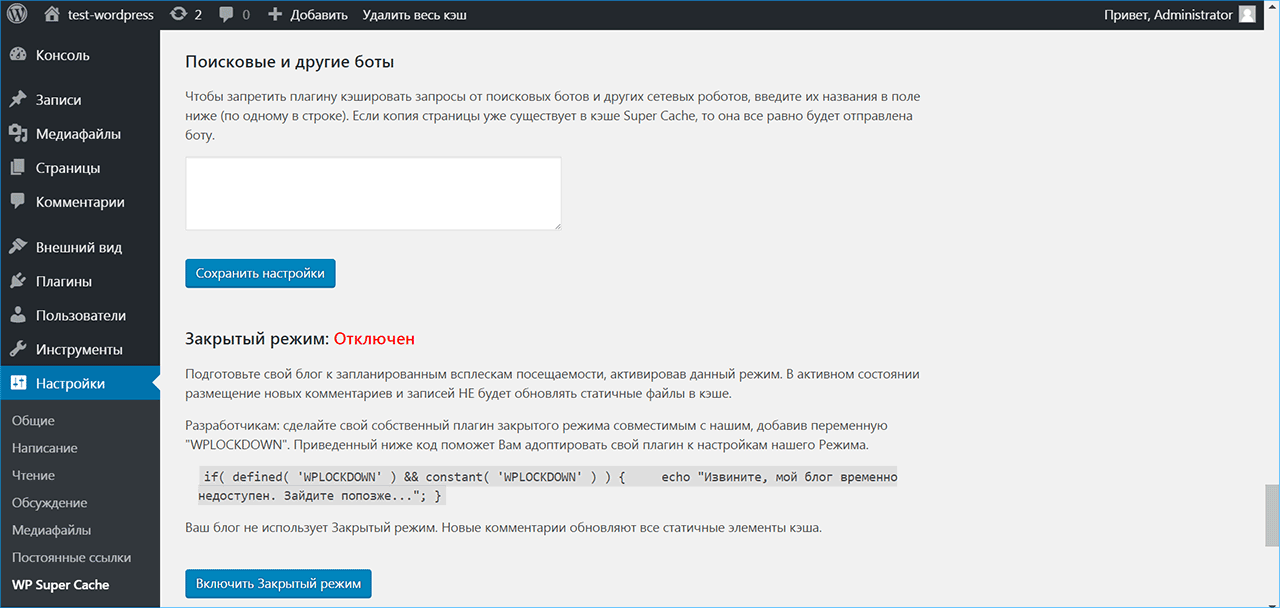

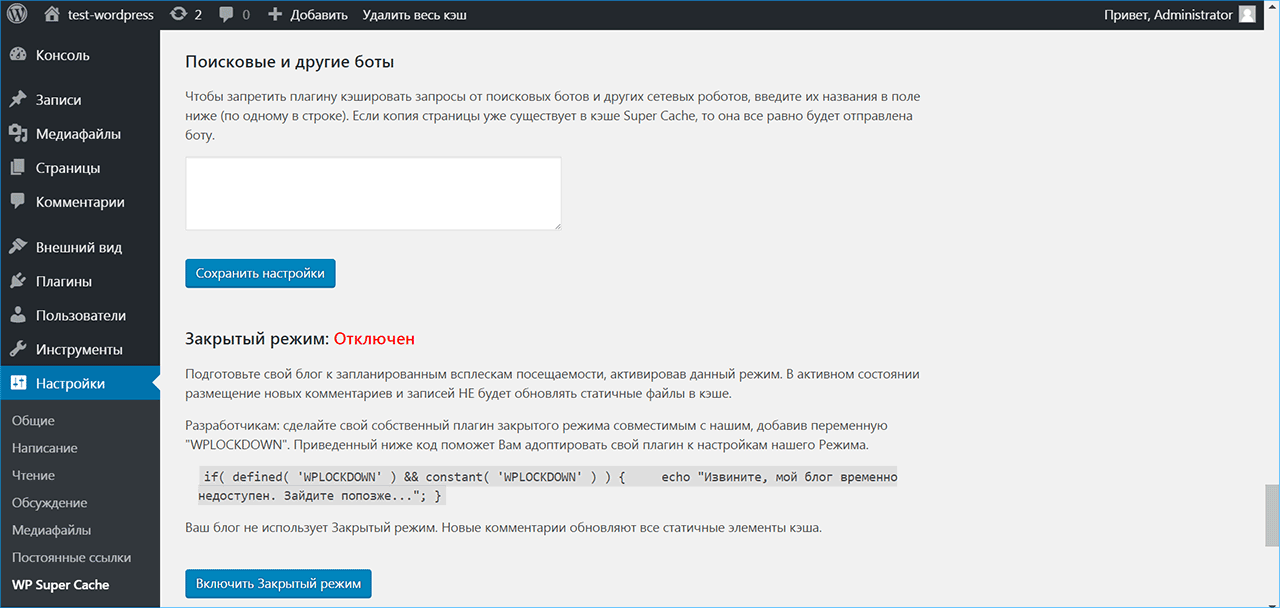

Можно очистить список поисковых ботов, если хотите, чтобы они получали информацию из кэша и не нагружали сервер при сканировании сайта. Для высоконагруженных сайтов с посещаемостью более тысячи уникальных визитов в сутки рекомендуется включить закрытый режим. В этом случае обновление кэша будет отменено.

На вкладке «Настройка CDN» подключается платный сервис для эффективного распределения информации при выдаче из кэша. Вкладка «Состояние кэша» покажет, какие страницы кэшируются, их можно вручную удалять из списка.

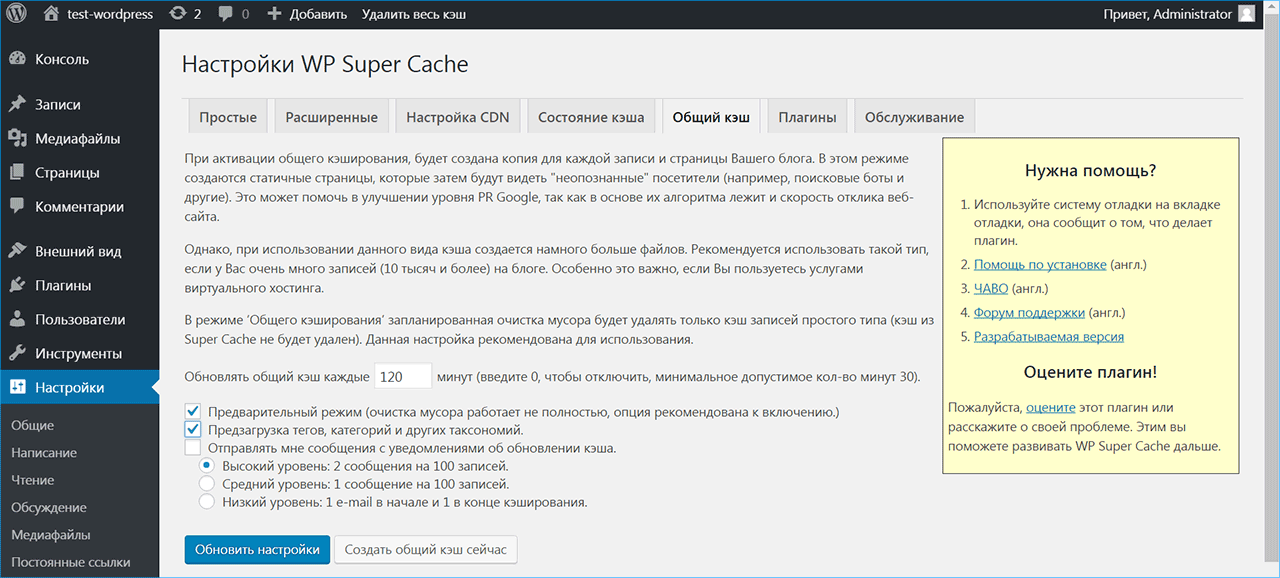

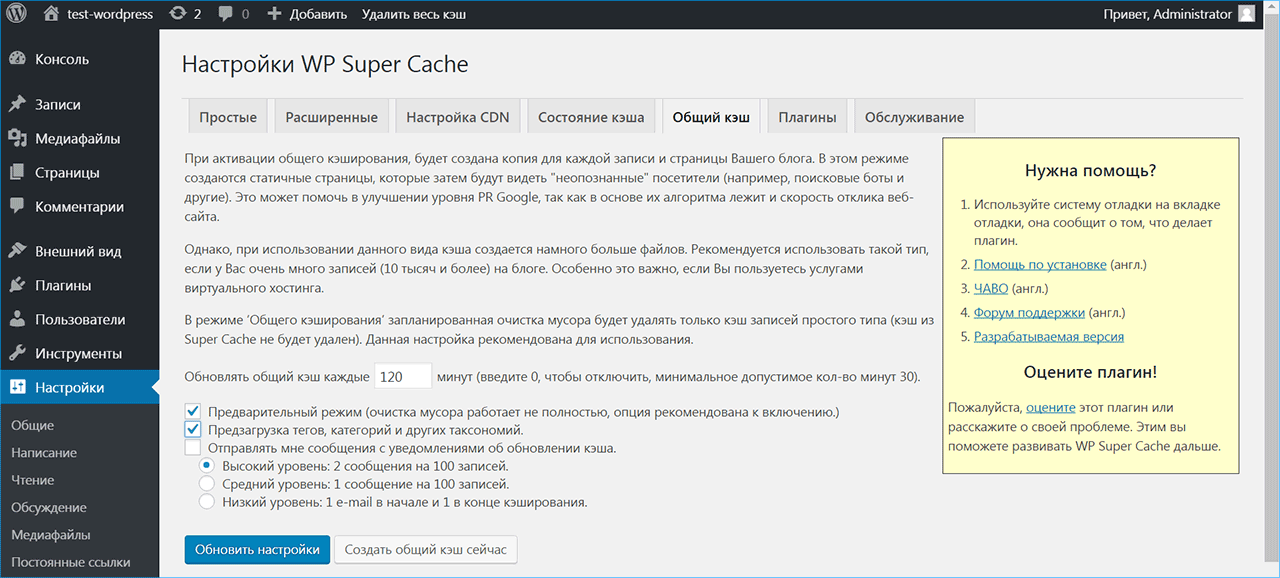

Перейдите на вкладку «Общий кэш», для того чтобы настроить параметры режима предварительной загрузки. Для чего может понадобиться использования полностью статического контент?

Для экономии ресурсов самого сервера. Что влияет на быстроту самого сайта.

Чтобы повысить скорость загрузки сайта.

Чтобы обслуживать старый сайт, контент которого больше не обновляется.

При выборе функции «Создать общий кэш сейчас» нужно некоторое время для плагина чтобы сформировать кэш в автоматическом режиме. За процессом можно наблюдать, переключившись на вкладку «Состояние кэша».

Вкладка «Плагины» понадобится, только если вы собираетесь подключить другие плагины, не влияющие на кэширование файлов.

Имейте в виду, некоторые из них работают только в режиме PHP-кэширования. Для специалистов на вкладке «Обслуживание» включается режим отладки и опция сохранения логов.

здесь указываем логин администратора сайта.

здесь указываем логин администратора сайта.

здесь указываем логин администратора сайта.

здесь указываем логин администратора сайта.