Для того чтобы хорошо защитить свой сайт, надо узнать какими способами или методами взлома пользуются хакеры.

Dos и Ddos-атакиDoS (Denial of Service «отказ в обслуживании») — Хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. DoS — «Умный» вывод ресурса из строя (в отличии от DDoS). Данная атака производится при возможности выполнения «долгих» запросов или длительном выполнении кода.

DDoS (Distributed Denial of Service) — распределённая атака типа «отказ в обслуживании». Сетевой ресурс выходит из строя в результате множества запросов к нему, отправленных из разных точек. Обычно атака организуется при помощи бот-нетов. Злоумышленник заражает компьютеры ни о чем не подозревающих пользователей Интернета. Такие «зомби» и отправляют бессмысленные запросы на сервер жертвы. Четко спланированная атака может вывести из строя практически любой незащищенный ресурс: от сайта-визитки до крупного корпоративного портала. Обрабатывая миллионы запросов, сервер сначала «тормозит», а после и вовсе прекращает работать. При атаке на VDS страдают все пользователи физического сервера, так как у всех VDS общий канал связи. При этом дата-центр тоже испытывает огромную нагрузку на сетевые каналы, ведь он пропускает через себя весь паразитный трафик.

Брутфорс (Brute force)

Брутфорс (Brute force)Брутфорсом называется метод взлома различных учетных записей, путем подбора логина и пароля. Термин образован от сочетания английских слов brute force, означающих в переводе «полный перебор». Еще брутфорс называют методом грубой силы. Его суть заключается в автоматизированном переборе всех допустимых комбинаций пароля к учетной записи с целью выявления правильного. Разновидность хакерской атаки основывается на методе математики brute force. Решение задачи находится при переборе большого количества символов, чисел, их комбинаций. Каждый вариант проверяется на верность. С точки зрения математики решить задачу таким способом можно всегда, но временные затраты на поиски не во всех случаях оправдывают цель, так как поле поиска решений огромно. Эффективность метода основана на том, что большинство сайтов сделаны на базе популярных CMS (WordPress, Joomla, DLE, Drupal и т.д.), у которых известен url-адрес административной панели, а администраторы далеко не всегда уделяют безопасности своих аккаунтов должное внимание. Например, можно не сомневаться в том, что пара логин-пароль «admin / 12345» будет подобрана злоумышленниками при первой же брутфорс-атаке. Такой подбор осуществляется специальными ботами (программами) и позволяет в течение минуты попробовать сотни и тысячи различных комбинаций.

RCE - Remote code execution - удаленное выполнение кода на сервереRCE - является одной из самых опасных уязвимостей. Возможность удаленного внедрения кода в серверный скрипт в 100% случаев приводит к взлому ресурса. С помощью RCE злоумышленник сразу получает доступ к серверу атакуемого сайта, размещая на нем веб-шеллы, или любой другой вредоносный код. Были случаи, когда RCE эксплуатировали боевые скрипты, размещенные на хакерских серверах, которые отслеживали наличие вредоносной составляющей, вирусов шеллов и т.п. на сайте. Когда программисты сайта пытались удалить вредоносные скрипты с своих сайтов, они появлялись заново, в течении секунд! Фактически программисты атакуемых сайтов не успевали "отпустить клавишу" DELETE, как заражение сайта повторялось в удвоенном размере. Обычным удалением вирусов троянов и шеллов в таком случае не обойтись. Первоначально нужно найти и устранить уязвимость в коде, позволяющую эксплуатировать RCE (Remote code execution). Возможность эксплуатации RCE возникает из за грубейших ошибок разработки сайта, отсутствия фильтрации передающих параметров, использование небезопасных функций и приемов программирования.

PHP injection - это самая грозная уязвимость для сайта созданного на PHP. PHP injection является RCE уязвимостью для сайтов, созданных на PHP. Возможность удаленного внедрения кода в серверный скрипт - в 100% случаев приводит к взлому сайта. Возможность эксплуатации PHP injection возникает из за грубейших ошибок разработки сайта, отсутствия фильтрации передающих параметров, использование небезопасных функция и приемов программирования. PHP-инъекция становится возможной, если входные параметры принимаются и используются без проверки.

SQL инъекция - внедрение произвольного кода в SQL запросSQL - инъекция является одной из самых опасных уязвимостей. Возможность успешной эксплуатации SQL - инъекции на сайте, в 99% случаев приводит к взлому ресурса. В случае успешной эксплуатации уязвимости, атакующий получает полный доступ к базе данных, где хранятся учетные данные пользователей и администраторов ресурса. Соответственно в базе данных хранятся пароли к административной панели сайта, почтовым сервисам и т.д.

На примитивном уровне, эксплуатация SQL инъекции выглядит следующим образом: Атакующий изменяет запрос, нарушая логику его выполнения.

1 Вызывает ошибку синтаксиса SQL запроса.

2 Внедряет свой запрос, эксплуатируя SQL инъекцию

3 Получает учетные данные доступа к сайту из базы данныхВ большинстве случаев, такой взлом сайта может достаточно долго оставаться незамеченным для владельца и администратора сайта. Чаще всего SQL - инъекция становиться возможной из-за некорректной обработки входных данных, используемых в SQL - запросах.

XPath injection - это атака на приложения, создающие XML Path Language запросыXPath инъекция - атака направленная на приложения, создающие XPath (XML Path Language) запросы от пользовательских данных. XPath — язык запросов для XML документов, в общем похожий на SQL для баз данных. Правда вместо таблиц, колонок и строчек XPath оперирует нодами в XML дереве. Но подобно SQL, XPath может быть уязвим для инъекции в случае если введенные данные недостаточно проверяются на стороне сервера. Еще одним различием синтаксис XPath с языком запросов SQL для баз данных, является отсутствие разграничений в XPath и разграничения прав доступа к БД в SQL.

RFI Remote file include - это выполнение удаленного файла на сервереRFI - это выполнение удаленных файлов на серверной стороне. Проще говоря, у нас есть сервер, возвращающий с каким то запросом код программы, который будет открыт и запущен на сервере-жертве. RFI - это популярный и гарантированный способ взлома сайтов и веб приложений. Возможность выполнения удаленного файла на атакуемом сервере в 100% случаев приводит к взлому сайта. RFI - позволяет злоумышленнику выполнить удаленный файл, через скрипт, выполняемый на сервере. RFI возникает, когда входящие данные в коде сайта не проходят должную проверку. Возможность эксплуатации RFI возникает из-за грубейших ошибок разработки сайта, отсутствия фильтрации передающих параметров, отсутствие проверки серверного пути.

LFI Local file include - это подключение, выполнение или чтение локальных файлов на сервереLFI - это популярный и часто эксплуатируемый способ взлома сайтов и веб приложений. LFI - это возможность использования и выполнения локальных файлов на серверной стороне. Уязвимость позволяет удаленному пользователю получить доступ с помощью специально сформированного запроса к произвольным файлам на сервере, в том числе содержащую конфиденциальную информацию. LFI возникает в случае, когда проверка входящих данных и параметров в коде сайта отсутствует или недостаточна. Проще говоря, это уязвимость открытия файлов с сервера + недостаточная фильтрация, что позволяет открывать произвольный файл.

PHP include - удаленное включение PHP файлаPHP include - это одна из самых грозных уязвимостей для сайта, созданного на PHP. Возможность включения и выполнения удаленного PHP файла - в 100% случаев приводит к взлому сайта, так как обеспечивает получение веб-шелла на атакуемом сервере. Возможность эксплуатации PHP include возникает из-за грубейших ошибок разработки сайта, отсутствия фильтрации передающих параметров, использование небезопасных функция и приемов программирования.

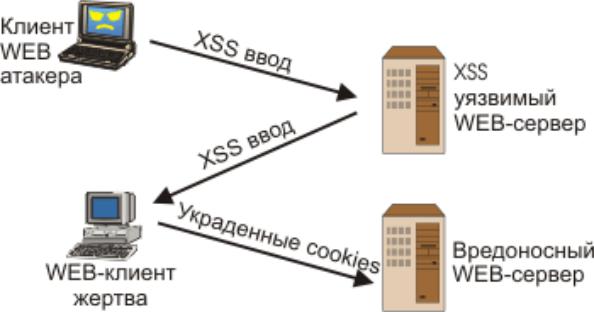

XSS (Сross Site Sсriрting — «межсайтовый скриптинг»)Основное применение XSS атак - это хищение аутентификационных данных администраторов сайта для доступа в административный раздел, иных пользователей имеющих личные кабинеты, или персональные доступы к закрытым разделам сайта. Конечной целью XSS атаки может быть не только взлом сайта, но и конфиденциальные данные его пользователей, такие как: Адреса, телефоны, e-mail, контактная информация, номера кредитных карт или доступов к платежным системам, учетные данные доступа к сторонним сервисам. Возможность эксплуатации BeEF (сокращение от Browser Exploitation Framework) через XSS – является максимальной угрозой как для сайта, так и для ПК его администратора.

CSRF (Сross Site Request Forgery) - Межсайтовая подделка запроса

CSRF (Сross Site Request Forgery) - Межсайтовая подделка запросаCSRF - Межсайтовая подделка запроса — вид атак на посетителей веб-сайтов, использующий недостатки протокола HTTP.

Основное применение CSRF - вынуждение выполнения каких-либо действий на уязвимом сайте от лица администратора или авторизированного пользователя:

Изменение учетных данных доступа (к примеру пароля администратора).

Восстановления пароля, доступа к почте или любым другим интернет сервисам.

Операции с платежными системами.

Любые иные действия от авторизированного пользователя или администратора сайта.Фишинг (fishing)Фишинг — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей. Основное фишинг атак - хищение учетных данных доступа пользователей к сайтам, личным кабинетам, доступам к почтовым и платежным интернет сервисам. Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков (Ситибанк, Альфа-банк), сервисов (Google, Яндекс, Rambler, Mail.ru) или внутри социальных сетей (Facebook, Вконтакте, Одноклассники.ru). В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того, как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приёмами побудить пользователя ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определённому сайту, что позволяет мошенникам получить доступ к почтовым ящика, банковским счетам, страницам социальных сетей и т.п.

Последние сообщения

Последние сообщения